관련커맨드 : useradd, usermod, /etc/passwd, /etc/shadow, /etc/default/useradd

/etc/default/useradd (사용자를 추가할때 기본설정환경을 부여해주는 파일)

# useradd defaults file |

GROUP 100 : 기본적으로 사용자/그룹 같게 생성.

HOME=/home : 홈디렉토리

INACTIVE=-1 : 사용자생성시 패스워드생성하지않았을때 Lock를 걸어준다는 기본설정옵션(변경시 0,1로 변경)

EXPIRE : 패스워드 만료시간(공백은 기본설정 기본 : 99999)

SHELL=/bin/bash : 기본 쉘 설정

SKEL=/etc/skel : 기본 사용자에 대한 설정

[root@host3 root]# ls -l /usr/sbin/adduser

lrwxrwxrwx 1 root root 7 8월 28 02:29 /usr/sbin/adduser -> useradd

[root@host3 root]#

useradd

[-c comment] 코멘트

[-d home_dir] 사용자디렉토리

[-e expire_date] 유효기간

[-f inactive_time] 비활성일수 - 패스워드 만료후 계정이 영구히 말소될때까지의 기간

[-g initial_group] 기본그룹

[-G group[,...]] 보조그룹

[-m [-k skeleton_dir] | -M] - 사용자 디렉토리가 존재하지 않을때만 생성

[-p passwd]

[-s shell]

[-u uid [ -o]]

[-n] 사용자 계정추가 기본모드를 지정하지 않을때

[-r] login

[root@host3 root]# useradd -c 박성수 -e 2004-12-12 -d /home/sspark2 -u 601 -s /bin/ksh -p 12345 sspark2

위에서 사용한 옵션을 간단히 설명하면 다음과 같다.

. -c 박성수 : 계정사용자의 간단한 설명

. -e 2004-12-12 : 계정사용 종료일자

. -d /home/sspark2 : 홈디렉토리 위치

. -u 601 : UID 601로 지정

. -s /bin/ksh : 사용할 기본쉘을 Korn Shell로 지정

. -p 12345 : 패스워드를 12345로 지정

. -D : 현재 default로 설정 되어 있는 값들을 보여줌 (/etc/default/useradd 에 정의)

. sspark2 : 생성할 계정명[root@s92 ~]#

usermod

[-c comment]

[-d home_dir [ -m]]

[-e expire_date]

[-f inactive_time]

[-g initial_group]

[-G group[,...]]

[-l login_name] [-p passwd]

[-s shell]

[-u uid [ -o]]

[-L|-U] login

'Server' 카테고리의 다른 글

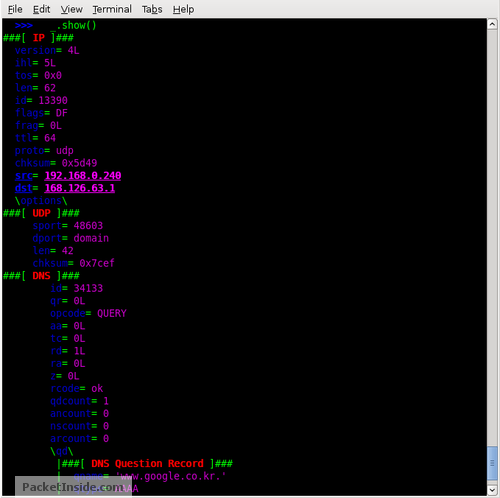

| nslookup, dig 사용하기 (0) | 2017.01.08 |

|---|---|

| umask란? (0) | 2017.01.08 |

| 이메일 오픈릴레이 테스트 (0) | 2017.01.08 |

| 실제예(passwd명령어)로 SetUID, SetGID 이해하기 (0) | 2017.01.08 |

| iptables (0) | 2017.01.08 |